17 ¿Para qué sirve la sindicación de noticias?

Su funcionamiento se basa en extraer las noticias publicadas en una página web (por

ejemplo, un periódico) para ser leídas desde un programa específico denominado

agregador o lector de fuentes RSS.

¿Cómo podemos leer noticias RSS?

Dichas

noticias se ven directamente en nuestro navegador mediante lectores web como, por

ejemplo, Goo-gle Reader o se aprove-chan para dar

contenido auto-máticamente a otra página web diferente.

jueves, 23 de marzo de 2017

¿Conoces la música libre?

No.

Si pertenecieras a un grupo musical que está empezando, ¿cómo te darías a conocer al gran público?

Mediante anuncios, carteles en la calle, dando conciertos benéficos, o en bares.

¿Confías en todo lo que lees en Internet?

No pienso que hay mucha gente que en internet miente.

¿Te has preguntado alguna vez quién produce los contenidos de las páginas y con qué objetivo?

Si, y pienso que son personas que se han informado del tema pero no tienen demasiada idea, por eso siempre hay que leer primero la información.

No.

Si pertenecieras a un grupo musical que está empezando, ¿cómo te darías a conocer al gran público?

Mediante anuncios, carteles en la calle, dando conciertos benéficos, o en bares.

¿Confías en todo lo que lees en Internet?

No pienso que hay mucha gente que en internet miente.

¿Te has preguntado alguna vez quién produce los contenidos de las páginas y con qué objetivo?

Si, y pienso que son personas que se han informado del tema pero no tienen demasiada idea, por eso siempre hay que leer primero la información.

¿Conoces algún servicio de alquiler de películas al que puedas acceder des-de tu televisor?

Si.

¿Has instalado alguna aplicación de este tipo en una Smart TV o televisión inteligente?

No venia ya incorporado.

¿Te gusta el mundo de la fotografía?

Si.

¿Has publicado alguna vez una fotografía en Internet?

Si, pero teniendo en cuenta que la gente las iba a ver.

¿Permitirías que la utilizase cualquier persona?

No.

Si.

¿Has instalado alguna aplicación de este tipo en una Smart TV o televisión inteligente?

No venia ya incorporado.

¿Te gusta el mundo de la fotografía?

Si.

¿Has publicado alguna vez una fotografía en Internet?

Si, pero teniendo en cuenta que la gente las iba a ver.

¿Permitirías que la utilizase cualquier persona?

No.

14 ¿Podemos considerar los programas freeware como software libre? ¿Por qué?

si, por que los programas freeware y los software estan a disposición del usuario.

15 ¿Cuál es la principal diferencia entre software libre y semilibre?

La diferencia principal es en Software libre se permite su utilización a empresas y otras actividades comercial y en cambio el Software semilibre no lo permite.

16 ¿Qué significa que un software está protegido por copyleft?

Que ese programa no puede ser modificado y luego que el programador quiera venderlo. Su copyleft asegura que sus modificaciones se distribuyan gratis también y con su código fuente.

si, por que los programas freeware y los software estan a disposición del usuario.

15 ¿Cuál es la principal diferencia entre software libre y semilibre?

La diferencia principal es en Software libre se permite su utilización a empresas y otras actividades comercial y en cambio el Software semilibre no lo permite.

16 ¿Qué significa que un software está protegido por copyleft?

Que ese programa no puede ser modificado y luego que el programador quiera venderlo. Su copyleft asegura que sus modificaciones se distribuyan gratis también y con su código fuente.

12 ¿En qué consiste la técnica del pharming?

Se trata de engañar al internauta mediante el secuestro del servidor DNS. El usuario cree que esta navegando por páginas oficiales o auténticas y en realidad son copias falsas utilizadas para obtener sus datos bancarios.

¿Crees que una fotografía de Internet puede usarse sin problema en tus trabajos?

Depende del contenido del trabajo.

¿Qué se debería hacer para poder utilizar una fotografía publicada en La Red?

Ver que es adecuada para un trabajo, y que tenga sentido.

13 Explica la diferencia entre software libre y software comercial.

Software Libre o no propietario son aquellos que están bajo una licencia libre y que su uso, modificación y distribución son permitidos a todos. Las principales licencias de software libre son GPL y LGPL.

El Software Comercial o propietario es aquel que tiene un dueño y su uso se permite mediante una licencia comercial y en la mayoría de las veces pagada. El Software Comercial no es diferente comercialmente de cualquier otro producto, sólo teniendo en cuenta que aún pagando por un software estarás recibiendo sólo la licencia o derecho de uso y no estarás comprando el software propiamente dicho.

¿Puede haber software libre comercial?

no puede ser comercial.

Se trata de engañar al internauta mediante el secuestro del servidor DNS. El usuario cree que esta navegando por páginas oficiales o auténticas y en realidad son copias falsas utilizadas para obtener sus datos bancarios.

¿Crees que una fotografía de Internet puede usarse sin problema en tus trabajos?

Depende del contenido del trabajo.

¿Qué se debería hacer para poder utilizar una fotografía publicada en La Red?

Ver que es adecuada para un trabajo, y que tenga sentido.

13 Explica la diferencia entre software libre y software comercial.

Software Libre o no propietario son aquellos que están bajo una licencia libre y que su uso, modificación y distribución son permitidos a todos. Las principales licencias de software libre son GPL y LGPL.

El Software Comercial o propietario es aquel que tiene un dueño y su uso se permite mediante una licencia comercial y en la mayoría de las veces pagada. El Software Comercial no es diferente comercialmente de cualquier otro producto, sólo teniendo en cuenta que aún pagando por un software estarás recibiendo sólo la licencia o derecho de uso y no estarás comprando el software propiamente dicho.

¿Puede haber software libre comercial?

no puede ser comercial.

miércoles, 22 de marzo de 2017

11 ¿Qué diferencia existe entre el phishing y el phishing-car?

Phising:envío de correos electronicos que simulan proceder de entidades conocidas para que el usuario facilite sus datos bancarios y le puedan sustraer su dinero.

Phising-Car: consiste en falsas ofertas de coches a precios sorpredentes cuya finalidad es que el usuario realice el pago de una señal.El usuario no recibe ni el coche ni la señal.

Phising:envío de correos electronicos que simulan proceder de entidades conocidas para que el usuario facilite sus datos bancarios y le puedan sustraer su dinero.

Phising-Car: consiste en falsas ofertas de coches a precios sorpredentes cuya finalidad es que el usuario realice el pago de una señal.El usuario no recibe ni el coche ni la señal.

. Fraude en La Red

¿Has encontrado algún chollo que se pudiera comprar por Internet?

Si, como por ejemplo fundas de móviles que en las tiendas son mas caras por Internet te cuestan mas baratas.

¿Crees que se puede ganar dinero desde casa mandando correos electrónicos?

Si, porque te mandan publicidad y te informan.

9 ¿En qué consiste la ingeniería social para el fraude?

El término ingeniería social hace referencia al arte de manipular personas para eludir los sistemas de seguridad.

Esta técnica consiste en obtener información de los usuarios por teléfono, correo electrónico, correo tradicional o contacto directo.

10 Explica en qué consiste el scam y a qué se refiere el término «mulero».

Son engañosas ofertas de teletrabajo que solo pretenden obtener los datos bancarios de los supuestos empleados. Estos datos suelen utilizarse para hacer ingresos procedentes del phishing (blanqueo del dinero obtenido de forma fraudulenta).

¿Has encontrado algún chollo que se pudiera comprar por Internet?

Si, como por ejemplo fundas de móviles que en las tiendas son mas caras por Internet te cuestan mas baratas.

¿Crees que se puede ganar dinero desde casa mandando correos electrónicos?

Si, porque te mandan publicidad y te informan.

9 ¿En qué consiste la ingeniería social para el fraude?

El término ingeniería social hace referencia al arte de manipular personas para eludir los sistemas de seguridad.

Esta técnica consiste en obtener información de los usuarios por teléfono, correo electrónico, correo tradicional o contacto directo.

10 Explica en qué consiste el scam y a qué se refiere el término «mulero».

Son engañosas ofertas de teletrabajo que solo pretenden obtener los datos bancarios de los supuestos empleados. Estos datos suelen utilizarse para hacer ingresos procedentes del phishing (blanqueo del dinero obtenido de forma fraudulenta).

7 ¿Qué es un certificado personal o de usuario? ¿Quién los crea?

Un certificado personal o de usuario es un archivo almacenado en nuestro ordenador que identifica a la persona con dos claves principales, la clave pública y la clave privada.

8 ¿Qué información contiene un certificado personal o de usuario?

Los datos personales del usuario. La clave pública y la clave privada del usuario. Los datos relativos al propio certificado: entidad emisora, caducidad del certificado, fecha de emisión, etcétera.

5. RESPETO DIGITAL

¿Has perdido la paciencia alguna vez y has contestado con poca educación a alguien en La Red?

¿Lo habrías hecho de estar físicamente junto a él?

No nunca he perdido la paciencia.

No.

¿Has perdido la paciencia alguna vez y has contestado con poca educación a alguien en La Red?

¿Lo habrías hecho de estar físicamente junto a él?

No nunca he perdido la paciencia.

No.

6. IDENTIDAD DIGITAL Y FRAUDE

¿Conoces a alguien que se haya hecho pasar por quien no era?

No

¿Cómo se podría asegurar que la persona con la que te comunicas es la persona que dice ser si no la conoces físicamente?

Haciendo preguntas que solo esa persona sepa responder.

Buscando información sobre el en las redes sociales.

Preguntándole cosas sobre mi a ver si las sabe.

Buscando información sobre el en las redes sociales.

Preguntándole cosas sobre mi a ver si las sabe.

jueves, 9 de marzo de 2017

6 Averigua en Internet cuáles son las diez contraseñas más utilizadas. Escríbelas y expón el fallo de cada una de ellas.

1)Solo utiliza números y una letra y ademas los números son todos muy fáciles de averiguar.

2) Es una palabra..

3)Solo números.

4)Es una palabra.

5)Intercambia letras y números.

6)Solo son números.

7)Es el mismo numero.

8)Son números continuos.

9) Es la mas usada.

10)Combina letras y números.

1)Solo utiliza números y una letra y ademas los números son todos muy fáciles de averiguar.

2) Es una palabra..

3)Solo números.

4)Es una palabra.

5)Intercambia letras y números.

6)Solo son números.

7)Es el mismo numero.

8)Son números continuos.

9) Es la mas usada.

10)Combina letras y números.

5 Atendiendo a las indicaciones anteriores, indica si son correctas o no las siguientes contraseñas y explica el motivo. 01051992 juanperez Ju@nPerez2008 2011 usuario#A4a4Tf

01051992 juanperez : yo pienso que este nombre de usuario y contraseña solo utiliza números y letras y no los combina.

Ju@nPerez2008 2011 usuario#A4a4Tf : este nombre de usuario y contraseña si están bien porque si combinan en los dos números, letras, mayúsculas , minúsculas y también añade @, #, $, &

01051992 juanperez : yo pienso que este nombre de usuario y contraseña solo utiliza números y letras y no los combina.

Ju@nPerez2008 2011 usuario#A4a4Tf : este nombre de usuario y contraseña si están bien porque si combinan en los dos números, letras, mayúsculas , minúsculas y también añade @, #, $, &

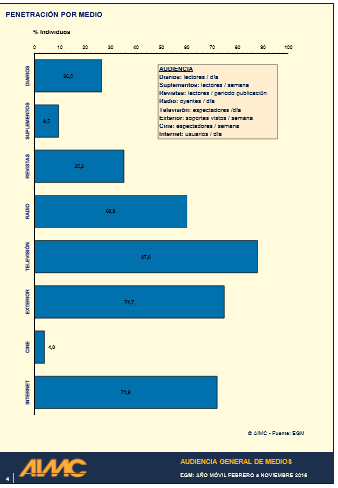

4. Consulta el último estudio de Audiencia en Internet del EGM (en http://inicia.oupe.es/tico4e3075). Descárgate el PDF y comenta en tu blog los resultados de los dos estudios realizados que más te llamen la atención. No olvides citar la fuente, tal como indica al final de la página 11 del PDF

He escogido esta gráfica porque pensaba que la gente lo que mas hacia era conectarse a Internet, pero la gente ve mas la televisión.

He escogido esta gráfica porque me ha sorprendido que neox sea la mas vista cuando hay canales de televisión que yo pensaba que eran mas vistos.

He escogido esta gráfica porque pensaba que la gente lo que mas hacia era conectarse a Internet, pero la gente ve mas la televisión.

He escogido esta gráfica porque me ha sorprendido que neox sea la mas vista cuando hay canales de televisión que yo pensaba que eran mas vistos.

¿Cuántas personas crees que se conectan a Internet en el mundo?, ¿y en España? ¿Crees que se tienen las mismas oportunidades si no estás conectado a Internet?

Se conectan en ele mundos unos 3 mil millones.

En España 30 millones.

No,porque ahora todo se mueve por internet: entrevistas de trabajo, aplicaciones para encontrarlas...

Se conectan en ele mundos unos 3 mil millones.

En España 30 millones.

No,porque ahora todo se mueve por internet: entrevistas de trabajo, aplicaciones para encontrarlas...

miércoles, 1 de marzo de 2017

Suscribirse a:

Comentarios (Atom)